Social Engineering: Die unsichtbare Bedrohung

Die digitale Welt birgt viele Risiken, insbesondere für Unternehmen, die sich immer häufiger mit Bedrohungen durch Cyberkriminalität konfrontiert sehen.

Eine besonders raffinierte Methode ist das sogenannte Social Engineering, das darauf abzielt, menschliche Schwächen auszunutzen und Zugang zu vertraulichen Informationen oder Unternehmensressourcen zu erlangen. Die Folgen solcher Angriffe können verheerend sein.

In diesem Blogbeitrag werden wir uns ausführlich mit den Gefahren des Social Engineering beschäftigen und Ihnen wichtige Schritte aufzeigen, wie Sie Ihr Unternehmen davor schützen können.

Was ist Social Engineering?

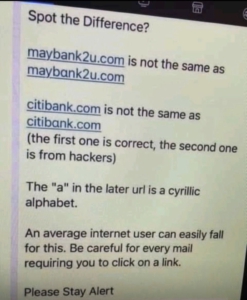

Social Engineering ist die gezielte Manipulation von Personen mit dem Ziel der Erlangung von Zugang zu sensiblen Informationen oder Unternehmensressourcen. Angreifer können verschiedene Methoden zur Erschleichung des Vertrauens und zur Erlangung des Zugangs zu geschützten Daten einsetzen. Phishing-E-Mails, gefälschte Websites, Vishing-Anrufe und andere Taktiken werden zur Täuschung der Mitarbeiterinnen und Mitarbeiter und zur Verleitung zur Preisgabe vertraulicher Informationen eingesetzt.

Beispiele für Social-Engineering-Angriffe

Phishing: Angreifer versenden gefälschte E-Mails, die eine legitime Geschäftskommunikation vortäuschen, um Mitarbeiter dazu zu bringen, vertrauliche Informationen preiszugeben oder auf schädliche Links zu klicken.

Vishing: Angreifer geben sich am Telefon als vertrauenswürdige Person aus, z. B. als IT-Supportmitarbeiter oder Geschäftspartner. Sie erschleichen sich Zugangsdaten oder sensible Daten.

Tailgating und Shoulder Surfing: Angreifer nutzen physische Taktiken wie das unbefugte Passieren von Zugangskontrollen oder das Beobachten von Bildschirmen und Tastatureingaben, um an vertrauliche Informationen zu gelangen.

Pretexting: Angreifer erfinden überzeugende Geschichten oder Vorwände, um Mitarbeiter zur Preisgabe sensibler Informationen zu bewegen. Sie geben sich zum Beispiel als externe Mitarbeiter oder Geschäftspartner aus.

Dumpster Diving: Angreifer durchsuchen Müllcontainer nach ausgedruckten Dokumenten, Festplatten oder USB-Sticks, die vertrauliche Informationen enthalten könnten.

Auswirkungen von Social Engineering

Abfluss von Daten und Verlust von vertraulichen Informationen: Durch erfolgreiche Social-Engineering-Angriffe können Angreifer in den Besitz von sensiblen Kundendaten, Geschäftsgeheimnissen oder Vertragsdetails gelangen, was erhebliche Datenschutzverletzungen zur Folge hat.

Reputationsschaden und Verlust von Geschäftsgeheimnissen: Die Offenlegung vertraulicher Informationen durch Social-Engineering-Angriffe kann das Vertrauen von Kunden und Geschäftspartnern erschüttern. Sie kann zu Reputationsschäden und im schlimmsten Fall zum Verlust wichtiger Betriebsgeheimnisse führen.

Finanzieller Schaden und Betrug: Wenn Angreifer Zugang zu Finanzdaten, Zahlungsinformationen oder Transaktionen erhalten, kann Social Engineering direkte finanzielle Auswirkungen haben. Es besteht auch das Risiko von Betrugshandlungen: Gelder werden auf betrügerische Weise abgezweigt.

Rechtliche Konsequenzen und Verstöße gegen die Compliance: Unternehmen können gegen Datenschutzbestimmungen und Compliance-Richtlinien verstoßen, wenn sie Opfer von Social Engineering-Angriffen werden und vertrauliche Daten preisgeben. Dies kann rechtliche Konsequenzen nach sich ziehen. Dazu gehören Bußgelder und rechtliche Auseinandersetzungen.

.

| Gefahren des Social Engineering | Gegenmaßnahmen |

|---|---|

| Phishing-Angriffe: Gefälschte E-Mails und Websites |

|

| Vishing-Angriffe: Täuschung über Telefonanrufe |

|

| Tailgating und Shoulder Surfing: Physische Zugangsverletzungen |

|

| Pretexting: Erfinden überzeugender Geschichten |

|

| Dumpster Diving: Suche nach vertraulichen Informationen im Müll |

|

Wie Sie Ihr Unternehmen schützen

Mitarbeiter schulen und sensibilisieren: Mitarbeiterschulungen sind entscheidend, um das Bewusstsein für Social-Engineering-Angriffe zu schärfen. Mitarbeiter sollten geschult werden, verdächtige E-Mails, Anrufe oder ungewöhnliches Verhalten zu erkennen und die richtigen Maßnahmen zu ergreifen, wie verdächtige Vorfälle zu melden.

Einführung von Richtlinien und Prozessen: Um potenzielle Social-Engineering-Angriffe zu erkennen und zu melden, sollten Unternehmen klare Richtlinien und Verfahren entwickeln. Dazu gehören Maßnahmen wie die Überprüfung von Anfragen, Identitätsvalidierung und die Freigabe vertraulicher Informationen.

Zugangskontrollen verstärken: Unternehmen können sowohl physisch als auch elektronisch robuste Zugangskontrollen einführen, um den unbefugten Zugang zu sensiblen Bereichen und Informationen einzuschränken. Dazu gehören die Verwendung von Zugangskarten, die Zwei-Faktor-Authentifizierung und strenge Richtlinien für die Verwendung von Passwörtern.

.

“Social Engineering ist das bedrohlichste Unterfangen der Computerkriminalität. Mit einem Anruf kann ein Angreifer an vertrauliche Informationen gelangen, ohne auch nur einen einzigen Code zu schreiben.”

.

Kontinuierliche Überwachung und Überprüfung: Um verdächtige Aktivitäten oder Anomalien zu erkennen, sollten Unternehmen ihre Netzwerke, Systeme und Mitarbeiteraktivitäten kontinuierlich überwachen. Schwachstellen können identifiziert und behoben werden, indem regelmäßig Sicherheitsaudits und Penetrationstests durchgeführt werden.

Förderung einer positiven Sicherheitskultur: Im Unternehmen sollte eine Sicherheitskultur gefördert werden, in der Sicherheitsbewusstsein und -verantwortung Teil des Selbstverständnisses aller Mitarbeiterinnen und Mitarbeiter sind. Dies kann durch regelmäßige Schulungen, durch interne Kommunikation und durch die Einbeziehung der Mitarbeiterinnen und Mitarbeiter in die Sicherheitspraxis erreicht werden.

Die Bedrohung durch Social Engineering ist eine reale Gefahr, die schwerwiegende Folgen für die Unternehmen haben kann. Unternehmen können sich besser vor Social-Engineering-Angriffen schützen, indem sie proaktive Maßnahmen ergreifen, um ihre Mitarbeiter zu schulen, klare Richtlinien zu implementieren und robuste Sicherheitskontrollen und Überwachungssysteme einzurichten.

Durch proaktives Handeln und die Betonung der Wichtigkeit von Sicherheit sind Unternehmen in der Lage, die Risiken von Social Engineering zu minimieren und die Kontinuität des Geschäftsbetriebs zu gewährleisten.

ICH UNTERSTÜTZE SIE AUF IHREM WEG

Als Stratege, Innovator und Macher tue ich die richtigen Dinge schneller richtig.

Gerne auch für Sie.

Gemeinsam können wir neue Marktchancen entdecken, das Produktbranding in die richtige Richtung lenken, Ihre Kunden besser verstehen – und sich von der Konkurrenz mit für die Zielgruppe maßgeschneiderten Produkten abheben. All das führt zu mehr Kundenzufriedenheit, einem größeren Kundenwert („Customer Lifetime Value“) und mehr Umsatzpotenzialen.

Können Sie es sich leisten, darauf zu verzichten?